Szenario:

IMAP- oder POP3-Verbindungen mittels Email-Clients funktionieren einfach nicht mehr, die Verbindungen werden vom Server sofort wieder geschlossen. Bei der weiteren Recherche stellt sich raus, das man mittels Telnet auf dem Exchange-Server selbst unter Verwendung von 127.0.0.1 die Dienste noch abfragen kann. Führt man jedoch Telnet von einer anderen Maschine remote aus, so wird die Verbindung sofort wieder getrennt. Die jeweiligen Dienste sind jedoch auf dem Server aktiv.

Problem:

Wenn oben beschriebenes teilweise oder gar komplett auf Sie zutrifft, liegt es vermutlich daran, dass die Proxy-Komponente des jeweiligen Dienstes inaktiv ist. Prüfen können Sie das, indem Sie eine PowerShell-Eingabeaufforderung starten, und folgende Zeile eingeben:

Get-ServerComponentState -Identity [Servername]

Folgendes könnten Sie als Ausgabe zurückbekommen:

Server Component State

-------

[...]

[Servername] ImapProxy Inactive

[...]

[Servername] PopProxy Active

[...]

Die Ausgabe ist selbstverständlich nicht eingefärbt, dies dient nur der Veranschaulichung.

Behebung:

Sollte nun eine oder gar mehrere Komponenten als Inactive angezeigt werden, müssen wir selbige wieder aktivieren. Dies erfolgt durch folgenden PowerShell-Befehl:

Set-ServerComponentState -Identity [Servername] -Component [Komponente] -Requester HealthAPI -State Active

In unserem Beispiel würde der Befehl wie folgt aussehen:

Set-ServerComponentState -Identity SRV-EXCHANGE -Component ImapProxy -Requester HealthAPI -State Active

Damit sollten die Verbindungen wieder möglich sein. Eventuell müssen die jeweiligen Dienste noch neugestartet werden.

Ursache:

Auch nach weiterer Recherche konnte nicht herausgefunden werden, was den Server dazu trieb, die Komponente auf inaktiv zu setzen. Zwar sieht man im Eventlog, dass er es tat, aber keinen tieferen Grund. Sollte sich hier noch etwas ergeben, werde ich den Blogeintrag entsprechend erweitern.

Nachtrag:

Scheinbar führt irgendein Softwarefehler beim Exchange Server 2013 regelmäßig zum Absturz solcher Komponenten. Aus diesem Grund wurde ein Script angefertigt, das dieses Problem automatisiert behebt, falls es existent sein sollte. Dieses ist auch TaskScheduler-kompatibel, kann hier also ganz einfach eingesetzt und alle 5 Minuten gestartet werden:

#Ausführung des Remoting-Scripts, der Pfad muss bei anderen Server-Versionen abgeändert werden

. "C:\Program Files\Microsoft\Exchange Server\V15\bin\RemoteExchange.ps1" | Out-NULL

Connect-ExchangeServer -auto | Out-NULL

$LocalHost = $env:computername

Write-Host "Checking IMAP4: " -NoNewline

$ImapState = (Get-ServerComponentState -Identity $LocalHost -Component ImapProxy).State

if($ImapState -eq "Active")

{

Write-Host "$ImapState" -ForegroundColor Green

}

else

{

Write-Host "$ImapState" -ForegroundColor Red

Write-Host "Enabling Component ImapProxy: " -NoNewline

Set-ServerComponentState -Identity $LocalHost -Component ImapProxy -Requester HealthAPI -State Active

Write-Host "done." -ForegroundColor Green

Write-Host "Restarting IMAP4 Backend Service: " -NoNewline

Restart-Service "MSExchangeIMAP4BE"

Write-Host "done." -ForegroundColor Green

Write-Host "Restarting IMAP4 Service: " -NoNewline

Restart-Service "MSExchangeImap4"

Write-Host "done." -ForegroundColor Green

}

Write-Host ""

Write-Host "Checking POP3: " -NoNewline

$PopState = (Get-ServerComponentState -Identity $LocalHost -Component PopProxy).State

if($PopState -eq "Active")

{

Write-Host "$PopState" -ForegroundColor Green

}

else

{

Write-Host "$PopState" -ForegroundColor Red

Write-Host "Enabling Component PopProxy: " -NoNewline

Set-ServerComponentState -Identity $LocalHost -Component PopProxy -Requester HealthAPI -State Active

Write-Host "done." -ForegroundColor Green

Write-Host "Restarting POP3 Backend Service: " -NoNewline

Restart-Service "MSExchangePOP3BE"

Write-Host "done." -ForegroundColor Green

Write-Host "Restarting POP3 Service: " -NoNewline

Restart-Service "MSExchangePop3"

Write-Host "done." -ForegroundColor Green

}

Write-Host ""

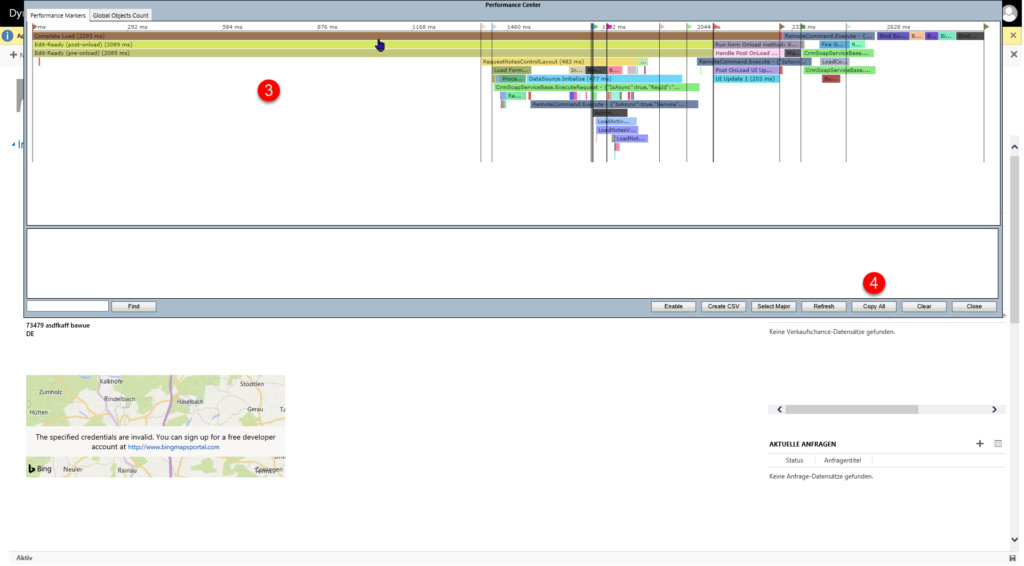

Zur besseren Veranschaulichung der Ausgabe besitzt dieses Script einige Zeilen, die im Taskscheduler natürlich unnötig sind. Diese habe ich violett markiert.