(Selbstverständlich auch jede andere TLD)

Da mit den neuen Top-Level-Domains von Google eigentlich eine Zweckentfremdung durch Phishing vorprogrammiert ist (bzw. auch schon eintritt) und wir uns gleichzeitig keinen nicht-verdächtigen Einsatzzweck o.g. Domains vorstellen können, haben wir uns entschieden, diese beiden Top Level Domains zu blocken.

So geht’s:

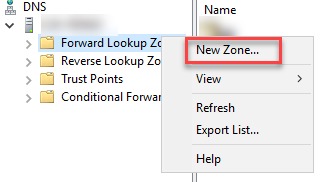

Im Windows DNS-Server (meistens der Domain Controller) legen wir eine neue Forward Lookup Zone (dt. irgendwas mit Vorwärts) an:

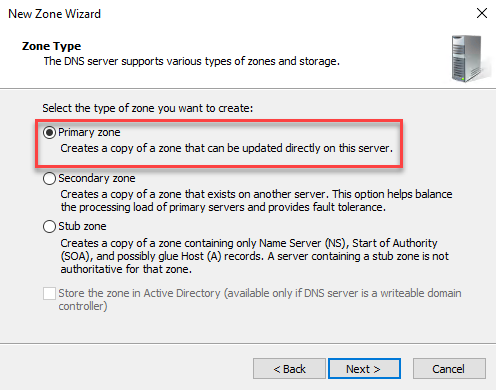

Wir wählen dann „Primary zone“ bzw. „Primäre Zone“ aus:

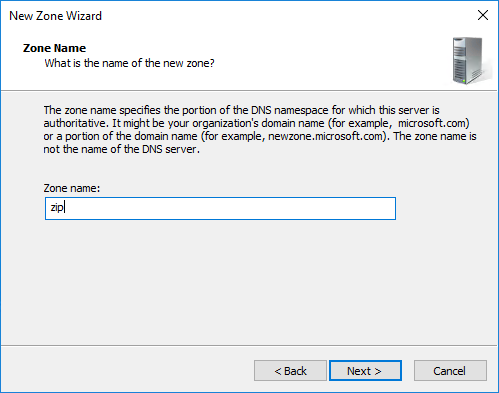

Als „Zone name“ bzw. „Zonennamen“ setzen wir dann die zu blockierende Domain ein, z.B. „zip“ – Ganz wichtig: Ohne Punkt oder sonst was:

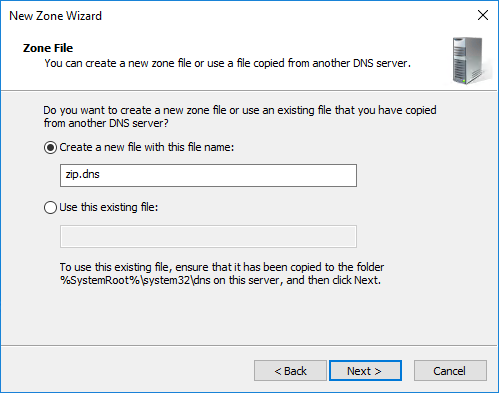

Die nächste Abfrage können wir so bestätigen:

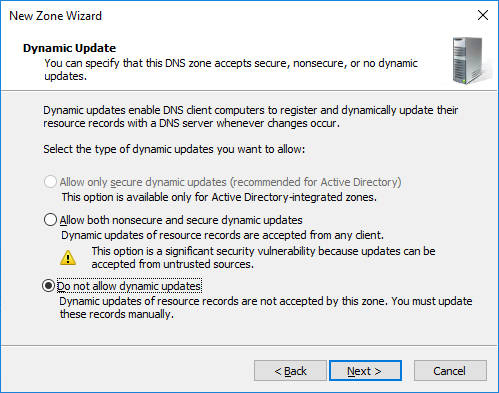

Und auch die nächste Einstellung können wir so lassen:

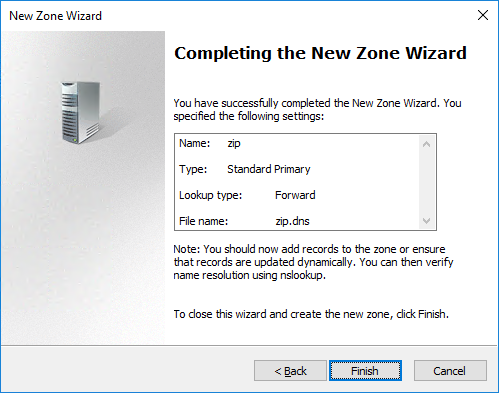

Abschließend bestätigen wir die Zusammenfassung mit Klick auf „Finish“:

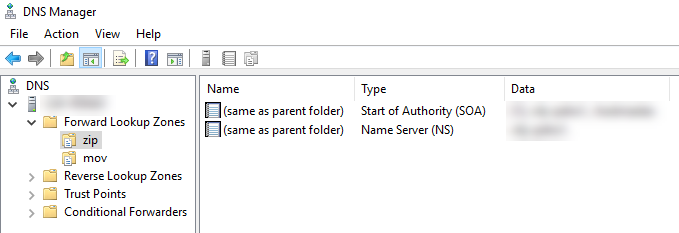

Wenn das abgeschlossen wurde, sehen wir links unter Forward Lookup Zones unter anderem folgende Zonen:

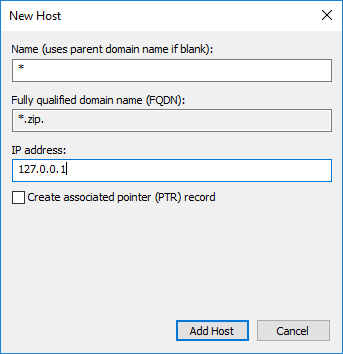

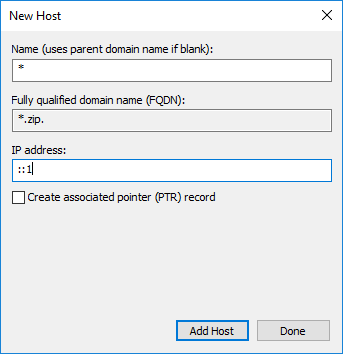

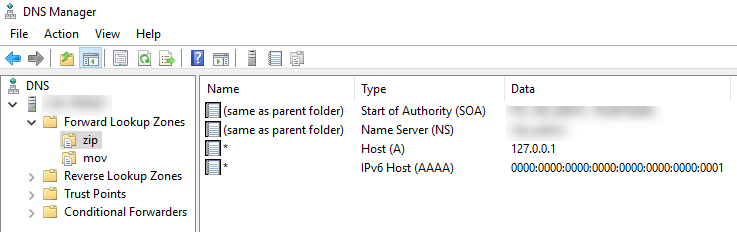

In jeder Zone legen wir nun einen A- und einen AAAA-Record an mit * als Host und localhost als Ziel:

… so dass es im Anschluss so aussieht:

Sobald das erledigt ist, wird jede Maschine, die diesen Server als DNS-Server verwendet, beim Auflösen des Namens nur die lokale IP bekommen und somit die eigene Maschine anfragen.

Man könnte natürlich noch einen Schritt weiter gehen und eine Landingpage bauen. Das wird aber spätestens beim HTTPS-Zugriff auf eine dieser Domains schwierig, da man hier dann auch noch über die CA ein Wildcard-Zertifikat bauen müsste.